Manejo de mis datos en línea

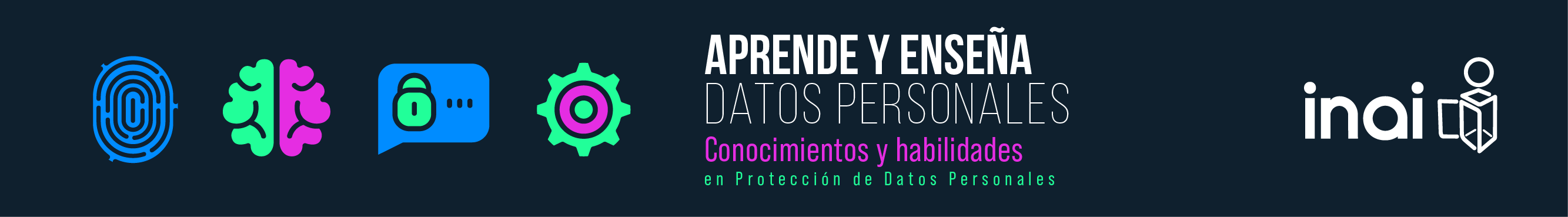

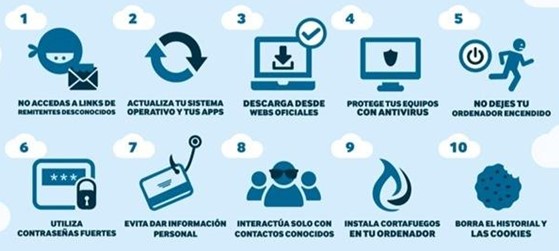

Recomendaciones para proteger los datos personales en el entorno digital

En México existen 71.3 millones de usuarios de Internet cuya actividad principal es obtener información, entretenimiento, comunicación, acceso a contenidos audiovisuales y acceso a redes sociales[1]. En este contexto es fundamental generar conciencia entre los usuarios sobre los posibles riesgos que implica proporcionar datos personales sin leer previamente el aviso o política de privacidad, donde autorizar el tratamiento de datos personales dependerá de un simple clic.

Es cierto que existen ventajas y beneficios con el uso de internet, pero el proporcionar datos personales implica riesgos ya que el destino de los datos puede cruzar fronteras en cuestión de segundos y así convertirse en un método eficaz para los delitos informáticos, que evidentemente pueden llegar a afectar la esfera íntima de las personas, así como provocar conductas de discriminación, robo de identidad, acoso, agresiones psicológicas, fraudes o afectación del patrimonio del titular, entre otras.

En ese sentido vamos a describir algunos conceptos que permitirán reforzar las medidas de protección de los datos personales en entorno digital.

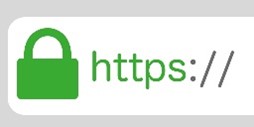

Navegación segura

Accede a páginas de instituciones o empresas reconocidas y verifica siempre que en la barra de herramientas se encuentre un candado verde que acredite la autenticidad de la página[1].

La mayoría de los navegadores web facilitan el uso seguro de Internet, ya que evitan el almacenamiento de información sobre los sitios visitados por el usuario, así como la instalación de rastreadores. Además, permiten bloquear publicidad no deseada e instalar plugins o extensiones para mejorar la seguridad y experiencia del usuario.

[1] Ibídem, Pág. 16

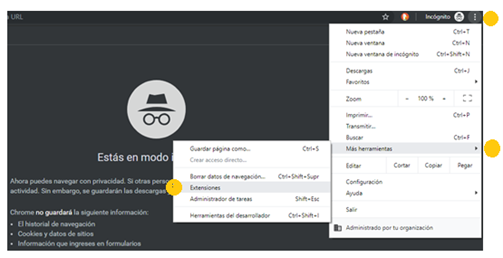

Modo incógnito

Es una opción de navegación contenida en los navegadores web. Su función consiste en evitar que se guarde determinada información, por ejemplo, historial de navegación, cookies o la información de un formulario llenado previamente. Sin embargo, se debe tomar en cuenta que este tipo de navegación no garantiza totalmente la privacidad, ya que la actividad seguirá siendo visible para los sitios web que sean visitados, para la empresa y para el proveedor de servicios de Internet.

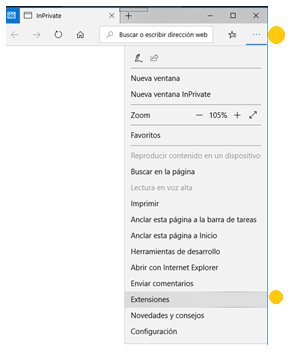

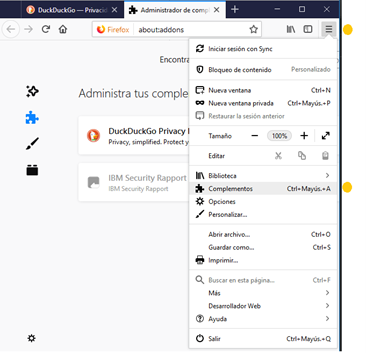

Plug-ins, add ons y extensiones

Son las aplicaciones que funcionan como complementos dentro de los navegadores web, para equipos de cómputo, debido a que añaden o incrementan funcionalidades de uso a dichos navegadores. Es importante señalar que instalar estos complementos implica otorgar permisos para acceder a información derivada de la navegación. Es recomendable que, previo a dar el consentimiento, se verifiquen los permisos que se solicitan y, en caso de ser necesario, cambiar la configuración antes de instalarlos, de este modo se reducirán los riesgos.

Extensiones en Chrome

Extensiones en Edge

Extensiones en Mozilla

Para reforzar los conceptos de datos personales y datos personales sensibles, se sugiere desarrollar la Actividad 4 y Actividad 5.

Configuración de Privacidad en Redes Sociales

Las redes sociales se han vuelto parte habitual de las sociedades con acceso a Internet. En México existen cerca de 71.3 millones de usuarios de Internet, de los cuales el 76.6% tiene acceso a redes sociales.

Facebook se mantiene como la principal red social en México y en promedio cada usuario posee 5 redes sociales[1].

La información personal que recogen las redes sociales (nombre, sexo, edad, país, entre otros datos), datos geolocalización y documentos sobre nuestra vida real puede llegar a ocasionarnos graves problemas como el robo de identidad. Hay que recordar que, al momento de publicar en Internet cualquier foto, video o audio, se pierde su control y nada te asegura borrarlo por completo, por la cantidad de copias que se pueden ir sumando. Te recomendamos seguir los pasos de la Guía para la configuración de privacidad en redes sociales[2], donde podrás seguir paso a paso la configuración básica de las redes sociales más comunes.

Para reforzar los conceptos de configuración de privacidad en redes sociales, se sugiere desarrollar la Actividad 6.

Protección del acceso a dispositivos y cuentas

Tener el control personal para acceder a los dispositivos y cuentas es una medida de seguridad básica para la protección de la información, y así evitar que personas mal intencionadas hagan uso de ellos sin autorización. Para evitar esto, existen medidas como el uso de contraseñas, autenticación en dos pasos, uso de datos biométricos y aplicaciones o dispositivos para la verificación de la identidad del usuario.

El principal objetivo de estas medidas consiste en comprobar la identidad del propietario del dispositivo o cuenta, para permitir su acceso, de tal forma que los archivos, documentos, fotografías y/o datos personales queden protegidos de accesos no autorizados[1].

Existen diferentes medidas para proteger los accesos a dispositivos y cuentas. A continuación, se presentarán las más recomendables.

a) Contraseñas e inicio de sesión

Contar con una contraseña para acceder a los dispositivos y servicios es una práctica fundamental y necesaria para controlar quién puede tener acceso a la información, gestionar el nivel de acceso y los privilegios que se otorgan a la misma.

Contraseñas: La mayoría de las personas están familiarizadas con el concepto de contraseña, que se refiere al uso de un código secreto para tener acceso a un equipo de cómputo, archivo o servicio.

Es recomendable que toda la información personal que se encuentre en un medio digital sea protegida a través de bloqueos por contraseña para evitar accesos no autorizados y posibles eventos de robo o pérdida de información.

Para la creación de una contraseña robusta, se proporcionan los siguientes consejos:

- Cuando el dispositivo o la aplicación lo permitan, utilizar frases como contraseñas (conocidas como passphrase). Entre más caracteres tiene una contraseña, más difícil resulta adivinarla o “romperla”.

- Si sólo se pueden utilizar contraseñas cortas, construirlas utilizando una combinación de mayúsculas, minúsculas, números y caracteres especiales.

- Evitar el uso de contraseñas que hayan sido vulneradas, palabras de diccionario, caracteres repetitivos o secuenciales, palabras de un contexto específico como nombres de servicios, usuarios, nombre de marcas.

- Para la recuperación de contraseñas, se recomienda hacer uso de preguntas abiertas en lugar de las sugeridas, que pueden ser fáciles de adivinar.

- Las contraseñas deben cambiarse solamente si el suscriptor lo solicita o si existen indicios o evidencia de que ha sido comprometida.

Verificador de seguridad de contraseñas: es una herramienta que ayuda a corroborar qué tan segura es la contraseña proporcionada. Existen distintos tipos de verificadores gratuitos a los cuales se puede acceder para llevar a cabo esta revisión.

Es importante indicar que los servicios de verificación de contraseña cuentan con fórmulas matemáticas y algoritmos que calculan el tiempo que tardaría un software en descifrar la contraseña. Estos servicios no almacenan datos y son gratuitos.

Administrador de contraseñas: es un software, aplicación o extensión del navegador que almacena las contraseñas de cualquier cuenta y las cifra a través de una contraseña maestra. Este tipo de herramienta, además, permite generar contraseñas seguras y verificar en un directorio las contraseñas que fueron asignadas a cada cuenta.

Control de inicio de sesión: se refiere a la correcta administración de los usuarios, contraseñas y privilegios de acceso (permisos para leer y modificar archivos). Cada sistema operativo permite tener un usuario administrador con todos los privilegios para gestionar los permisos y restricciones que tendrán el resto de los usuarios. Es recomendable hacer uso de cuentas diferentes a la de administrador, ya que en caso de comprometerse tendrá restricciones que le impedirán al atacante generar una mayor afectación.

b) Autenticación

La autenticación es la forma en la que cualquier dispositivo, software o aplicación corrobora la identidad del usuario para otorgar el acceso. Su funcionalidad consiste en garantizar que sólo el usuario autorizado pueda acceder a su cuenta o dispositivo.

Para una mayor seguridad, se han incorporado medidas adicionales para una autenticación más efectiva. Esto a través del envío de un código a un dispositivo de confianza mediante un mensaje instantáneo, de texto o llamada de voz, o en su caso, la validación a través del uso de datos biométricos.

Autenticación en dos pasos: consiste en que, una vez ingresada la contraseña, se envía un código al dispositivo de confianza, que se haya configurado de forma previa, por ejemplo, al teléfono celular, el cual deberá ingresarse de forma complementaria a la contraseña para poder acceder a la cuenta.

Esta medida de seguridad adicional es importante, ya que en caso de que alguien lograra conocer la contraseña, no podría acceder a la cuenta sin el código que fue enviado al dispositivo.

Uso de datos biométricos: consiste en permitir el acceso únicamente al usuario del dispositivo o cuenta, previo reconocimiento del dato biométrico configurado, por ejemplo, a través del reconocimiento facial, huella dactilar, voz o iris.

¿Qué puedo hacer para proteger mis dispositivos y cuentas?

- Establece contraseñas robustas en dispositivos y cuentas.

- No compartas contraseñas.

- Ten diferentes contraseñas para cada equipo de cómputo y dispositivo móvil.

- Para gestionar el acceso a programas, aplicaciones, y servicios, haz uso de administradores de contraseñas.

- Utiliza autenticación en dos pasos, cuando sea posible.

Actualmente Google y Apple cuentan con aplicaciones únicas para sus dispositivos, entre las que se encuentran la búsqueda o rastreo, borrado, bloqueo y respaldo de contenido para los dispositivos. Estas herramientas se encuentran asociadas a una cuenta única, y para hacer uso de ellas el usuario debe activarlas. De forma adicional, se pueden instalar aplicaciones que permiten realizar cualquiera de estas funciones, descargables desde la tienda oficial del dispositivo.

A continuación, se describen algunas funcionalidades que proporcionan las distintas herramientas para la administración de dispositivos:

Búsqueda o rastreo: para poder localizar el dispositivo es necesario configurar previamente el GPS, de tal forma que la herramienta de búsqueda o rastreo pueda ubicarlo de forma aproximada en un mapa. Esta opción resulta efectiva para localizar un dispositivo en caso de robo o extravío.

Bloqueo: esta función está diseñada para evitar que personas no autorizadas utilicen el dispositivo en caso de robo o pérdida. La función se activa de manera remota y sólo puede desactivarse ingresando la contraseña de usuario configurada en el dispositivo. Esta función bloquea la pantalla, muestra un mensaje personalizado e impide que el dispositivo sea utilizado.

Respaldo: la información y los datos personales almacenados en teléfonos celulares o en cualquier dispositivo puede dañarse de manera parcial o total debido a fallas en los sistemas o aplicaciones, por errores de operación de las personas, o bien por variaciones inesperadas de energía eléctrica.

Una forma de prevenir esto consiste en realizar copias de seguridad de manera regular, o cuando se presenten cambios significativos en los datos que se almacenan. Para saber más sobre respaldos, se puede consultar la recomendación “08 Respalda periódicamente tu información” de las Recomendaciones para mantener segura tu privacidad y datos personales en el entorno digital [1] elaboradas por el INAI.

Borrado: esta función permite eliminar de forma remota la información almacenada en el dispositivo, por ejemplo, contraseñas de acceso a aplicaciones, contenido multimedia, aplicaciones de pago, fotografías, videos. El borrado remoto del dispositivo se realizará cuando éste se conecte a Internet. Se debe tomar en cuenta que después de borrar el contenido del dispositivo no se podrá recuperar la información que se haya eliminado.

Para más información sobre el borrado seguro se puede consultar la Guía para el Borrado Seguro de Datos Personales[2] elaborada por el INAI.

¿Qué puedo hacer para administrar mis dispositivos?

- Habilita la herramienta de administración remota con la que cuente tu dispositivo de fábrica.

- Las herramientas de administración suelen requerir muchos permisos, revisa si son proporcionales o necesarios para el correcto funcionamiento de la herramienta.

- Si instalas herramientas adicionales a las proporcionadas por el fabricante del dispositivo, verifica que los permisos de la aplicación no entren en conflicto con la herramienta incluida de fábrica.

- Para utilizar las características de administración remota de los dispositivos, mantén habilitadas las configuraciones correspondientes como conexión a Internet y GPS.

- Considera una contraseña para desbloqueo del equipo y de ser posible otra contraseña para las herramientas de administración de dispositivos.

Para reforzar los conceptos de sobre la administración de dispositivos, se sugiere desarrollar la Actividad 7.

Descarga de Antivirus y aplicaciones de sitios oficiales

En la actualidad, es indispensable que todos los dispositivos cuenten con un antivirus debido a los riesgos de virus o malware que pueden transmitirse por diferentes medios electrónicos (correos electrónicos, archivos, visita de páginas con malware, uso de dispositivos de almacenamiento, aplicaciones, videojuegos, entre otros). Es importante señalar que las descargas de antivirus deben hacerse desde sitios oficiales, después de seleccionar el que mejor se adapte a nuestras necesidades y requerimientos. Además, se sugiere tomar en consideración el prestigio del antivirus de acuerdo con recomendaciones o valoraciones, facilidad de uso, detección de malware, eliminación de código malicioso, calidad, protección integral, confiabilidad, capacidad de uso[1], entre otros

Protección contra malware

Existen diferentes tipos de software malicioso o malware como virus, troyanos, gusanos, programas espías, entre otros, que tienen como objetivo afectar la seguridad de los dispositivos, extraer información o datos personales de los usuarios, como contraseñas, números de cuenta bancaria, fotografías, videos, entre otros.

Por lo anterior, es importante instalar en los equipos de cómputo y dispositivos móviles software antivirus, así como herramientas complementarias que brinden una mayor protección contra el malware.

Antivirus

Los antivirus son programas que mediante un escaneo al equipo o dispositivo detectan, identifican y eliminan programas maliciosos. Para un resultado efectivo, es fundamental que el antivirus siempre esté actualizado, debido a que éste realiza un escaneo para buscar malware, el cual se compara contra una base de datos que contiene las firmas del antivirus.

Actualmente, existe un mercado amplio de software antivirus para cualquier sistema operativo, algunas opciones son gratuitas, con características restringidas, y otras requieren para su uso de una licencia cuyo costo debe cubrirse de forma anual.

Para equipo de cómputo: El software antivirus para equipos de cómputo es el más completo, dado que está diseñado para monitorear el tráfico de archivos, descargas y las conexiones de dispositivos periféricos al equipo de cómputo, generando alertas cuando detecta una amenaza potencial. De forma adicional, se pueden realizar escaneos al equipo en busca de malware en todo momento.

Para dispositivos móviles: El software antivirus para dispositivos móviles tiene un funcionamiento limitado, dado que está diseñado para verificar los archivos y aplicaciones que se encuentran dentro de los dispositivos. Adicionalmente, incluye bloqueos de aplicaciones y monitoreo de tráfico web.

Existen en el mercado paquetes de licencias antivirus para equipos de cómputo que incluyen la protección para dispositivos móviles.

Escáner antimalware

El escaneo antimalware es una medida de protección adicional al antivirus. Este software se ejecuta directamente en el dispositivo donde está instalado y realiza una búsqueda de malware en sus archivos, para identificar y eliminar amenazas que pueden no ser identificadas por el antivirus.

¿Qué puedo hacer para proteger mis datos personales del malware?

- Utiliza un software antivirus para el equipo de cómputo y los dispositivos móviles.

- Actualiza frecuentemente el software antivirus instalado.

- Realiza escaneos antimalware para identificar posibles amenazas que no hayan sido detectadas por el antivirus.

- Revisa con el software antivirus todo dispositivo que se conecte al equipo de cómputo (usb, tarjeta SD, CD, DVD) previo a su uso.

Actualización de software y aplicaciones

El software, sistemas operativos, programas y aplicaciones se encuentran constantemente en revisión por errores de seguridad y funcionalidad, buscando su mejora continua. Cuando los desarrolladores identifican algún punto que requiere reforzarse, ponen a disposición de los usuarios actualizaciones que funcionan como “parches”, con la finalidad de evitar que estos huecos sean identificados y aprovechados por atacantes.

Por esta razón, se debe mantener actualizado el software utilizado y tomar en cuenta lo siguiente:

- Las actualizaciones suceden principalmente por dos razones: por un hueco o falla que compromete la seguridad del software y de su información. Ante este escenario, se sugiere actualizar de inmediato, para proteger el software; o cuando se presentan mejoras en la interfaz o se adicionan funciones al software. En este caso es conveniente esperar a que los desarrolladores tengan una versión estable.

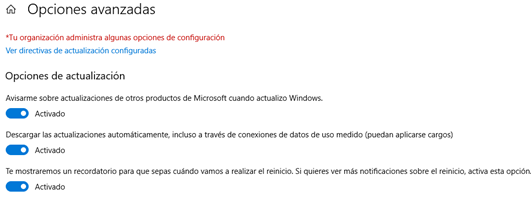

- Los equipos de cómputo actuales, en su mayoría, vienen preconfigurados para actualizarse de manera periódica. No obstante, se recomienda verificar que efectivamente esta funcionalidad se encuentre activada. De lo contrario, el usuario deberá fijar un periodo para buscar actualizaciones de forma manual.

- Las aplicaciones para dispositivos móviles adquiridas a través de las tiendas oficiales tienen sus actualizaciones aseguradas por este medio, donde se proporciona información sobre la nueva versión y las características incluidas.

¿Cómo mantengo actualizado el software y las aplicaciones que utilizo?

- Actualiza el sistema operativo, software y aplicaciones para contar siempre con las últimas versiones.

- Configura las actualizaciones para que se realicen de forma automática.

- Permite la instalación de las actualizaciones cuando éstas estén disponible

Entrar a opciones avanzadas (escribe opciones avanzadas en el buscador de Windows).

Seleccionar la opción y elige cómo quieres instalar las actualizaciones. Para esto se recomienda dejar marcada la opción “Automático” y adicionalmente, seleccionar la opción de avisar sobre las actualizaciones de otros productos de Microsoft al actualizar Windows.

Configuración en Mac OS

- Configuración de actualizaciones para Mac OS e iOS

Apple cuenta con un servicio integral para activar las descargas automáticas. Este servicio actualiza todas las aplicaciones que se tengan instaladas tanto en dispositivos con software Mac OS como en dispositivos móviles con software iOS. Se debe tener en cuenta que después de activar las descargas automáticas, todas las aplicaciones que se consigan mediante las tiendas oficiales, desde cualquier dispositivo iPhone, iPad, iPod touch o Mac, se actualizarán automáticamente.

Respaldo de Información

El respaldo, copia de seguridad o backup consiste en realizar un duplicado de documentos, archivos, carpetas o aplicaciones contenidas en un equipo de cómputo o dispositivo móvil con la finalidad de recuperar la información en caso de que el dispositivo o equipo sufra algún daño que impida tener acceso a la información y/o datos personales que se almacenan.

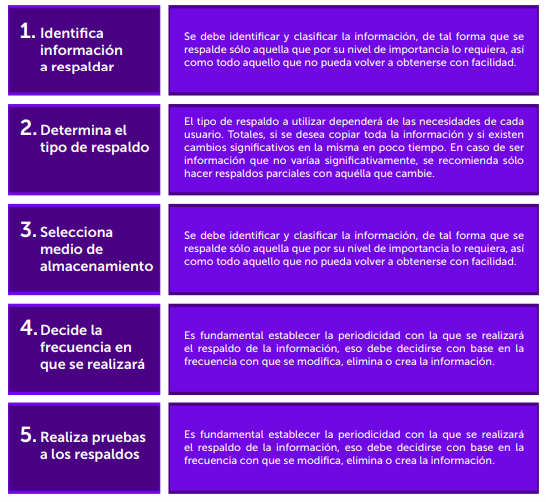

¿Cómo puedo respaldar mis datos personales?

Para realizar de forma adecuada un respaldo es importante considerar los siguientes pasos:

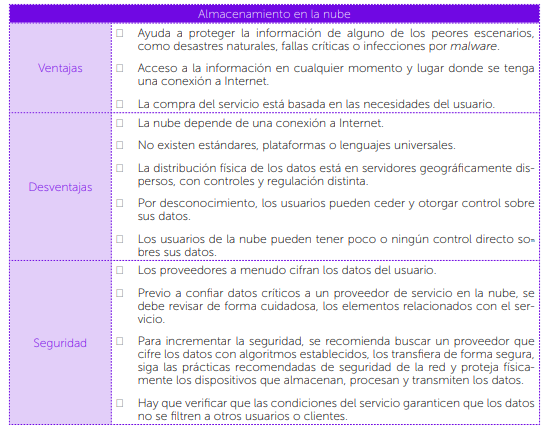

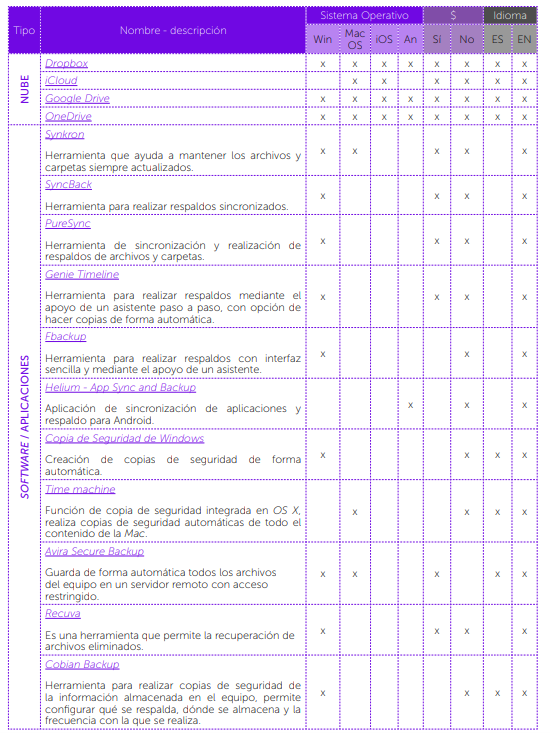

En las siguientes tablas que forman parte de las Recomendaciones para mantener segura tu privacidad y datos personales en el entorno digital, se presentan los diferentes medios de almacenamiento comúnmente utilizados para los respaldos, donde se identifican sus ventajas, desventajas y elementos de seguridad que se recomienda tomar en cuenta.

Cifrado de Información

El cifrado es un método que utiliza algoritmos matemáticos y una clave o contraseña para codificar la información, de modo que sólo los usuarios con acceso a esa clave puedan leer e interpretar la información. En la mayoría de los casos, el cifrado puede proporcionar una protección adecuada contra el tratamiento no autorizado o ilícito de datos personales.

De esta forma, el cifrado es una medida de seguridad que puede proteger la confidencialidad de la información almacenada y en tránsito.

Con respecto al almacenamiento de información, el cifrado permite proteger el acceso a los datos que se encuentran en el dispositivo, de manera que, aún si alguien no autorizado logra tener acceso a este medio, los datos que obtendrá serán incomprensibles dado que no cuenta con la clave para tener acceso a la información.

En cuanto al tránsito de información, el cifrado permite la trasmisión segura de datos entre el remitente y el destinatario. formal igual que en el almacenamiento, la información que transita se codifica, volviéndose ilegible, protegiéndola de tal modo que ningún tercero ajeno al intercambio de información podrá conocer el contenido del mensaje.

Es importante conocer que existen software y aplicaciones para cifrar información. Actualmente, los modelos más recientes de equipos de cómputo cuentan con algún elemento en su configuración que permite cifrar su contenido. Además, existen herramientas de software para el cifrado de archivos, dispositivos periféricos de almacenamiento (como memorias USB) e incluso de la conexión a Internet (a través de las Redes Privadas Virtuales o VPN).

¿Qué puedo hacer para cifrar mis datos personales?

- Clasifica adecuadamente la información para identificar cuál requiere ser cifrada.

- Selecciona la herramienta de cifrado que mejor se adapte a las necesidades de protección.

- No olvides la clave de cifrado.

- En caso de que sea necesario compartir la clave de cifrado, selecciona un medio seguro para ello.

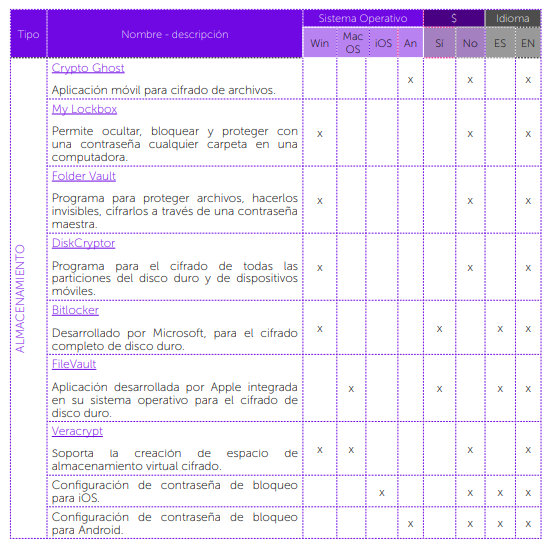

A continuación, se presenta una lista de software y aplicaciones de utilidad para cifrar tu información.

Antes, es importante señalar que las herramientas que a continuación se presentan se han dividido en dos grupos: 1) para el cifrado de almacenamiento y 2) para el cifrado de tránsito.

El cifrado de almacenamiento protege la información que se encuentra alojada en los dispositivos y que no requiere una conexión a Internet para acceder a dicha información:

a) Archivos: se refiere a la protección individual de cualquier tipo de archivo. Este cifrado es particular para cada elemento.

b) Dispositivos periféricos: consiste en cifrar la información contenida en dispositivos externos, por ejemplo, el USB, mediante el cual se almacena o transfiere información hacia el equipo de cómputo u otros aparatos como televisiones o equipos de sonido. La importancia de utilizar el cifrado en este tipo de dispositivos radica en la facilidad que existe para su pérdida, robo o extravío y que conlleva un riesgo alto si la información contenida no se encuentra debidamente protegida.

c) Disco duro: se cifra todo el contenido de la unidad, es decir, no se selecciona qué archivos cifrar de manera particular. Su funcionalidad consiste en proteger todo lo que se encuentra en el disco duro, dejando inaccesible la información a cualquier usuario que no cuente con la clave de acceso.

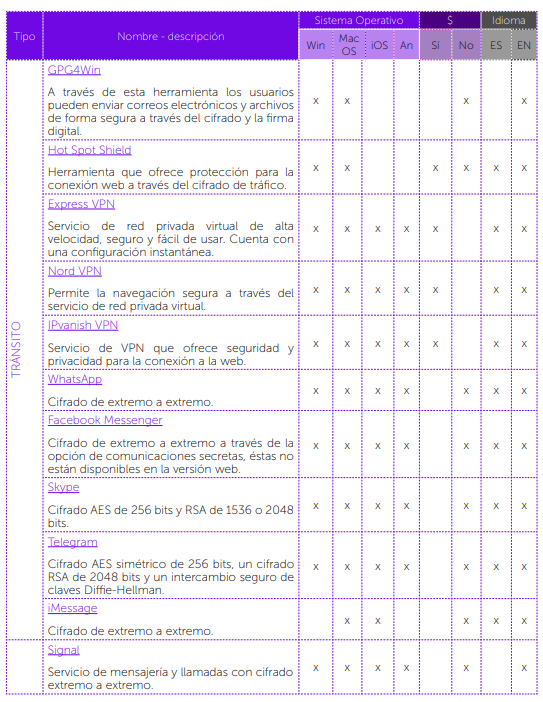

El cifrado de tránsito se basa en utilizar un mecanismo para garantizar que la información que se envía de un dispositivo a otro no pueda ser alterada o sustraída durante el trayecto:

a) Red: consiste en cifrar el canal de comunicación a través de un protocolo seguro, que garantice que la información que será transmitida, en todo momento del trayecto, sea integra y mantenga su confidencialidad. Una red privada virtual (VPN por sus siglas en inglés) permite establecer una conexión privada y segura con otra red para garantizar la confidencialidad de los datos y archivos que sean transferidos por los dispositivos que se conectan a ésta.

b) Correo electrónico: el cifrado en este medio es una medida de seguridad que hace uso de claves públicas y privadas entre remitente y destinatario para garantizar la seguridad del contenido de un correo electrónico. El cifrado de correo está orientado a proteger su contenido para que, en caso de ser interceptado, sea ilegible para quien lo intercepte.

c) Mensajería instantánea: En la actualidad, los servicios de mensajería instantánea se han convertido en uno de los medios más comunes de comunicación. Debido a su importancia, estos servicios han incorporado un sistema de cifrado en el tránsito de información, ya sea mensaje, voz o imagen. Por ello, es importante que los titulares conozcan cuáles son los servicios de mensajería instantánea que cuentan con la funcionalidad de cifrar la información, de forma que les permita ser más selectivos cuando se trate de elegir una aplicación para comunicarse.

A continuación, se presenta una tabla que incluye un conjunto de herramientas para el cifrado de información, esta y otras herramientas se encuentran disponibles en las Recomendaciones para mantener segura tu privacidad y datos personales en el entorno digital[1]:

Para reforzar aspectos relacionados con la privacidad en el entorno físico, se sugiere desarrollar la Actividad 8 y la Actividad 9.